Eliminar el virus RECYCLER, herramientas para borrarlo y restaurar los daños al sistema

http://norfipc.com/virus/eliminar-recycler.html

El virus Recycler, características, forma de propagación, daños que ocasiona en nuestro sistema, precauciones para prevenir la infección por este y otros programas malignos, métodos de eliminarlo y restaurar las modificaciones hechas al sistema operativo.

Recycler es uno de los virus más peligrosos y frecuentes en la actualidad, gracias a su medio de trasmisión que son los populares dispositivos USB y de la falta de medidas de precaución esenciales por los usuarios.

Al insertar cualquiera memoria de datos, una tarjeta de memoria de una cámara o un celular, un disco duro o cualquier dispositivo en una computadora infestada, el virus penetra inmediatamente propagándose de esa forma a varios equipos.

Es muy peligroso Recycler porque las versiones recientes generalmente los programas antivirus no lo detectan correctamente, confiando el usuario de esa forma en la seguridad de su equipo y contribuyendo a expandir el malware.

Este artículo se redactó hace ya algún tiempo cuando las primeras versiones del virus eran frecuentes.

Después de eso han surgido distintas variaciones cada vez más sofisticadas para poder burlar las medidas de seguridad y contaminar los equipos.

✓ Lee más abajo sobre otra de las variaciones de Recycler

✓ Lee en otra página sobre la variacion más reciente que usa el proceso de Windows conhost.

Recycler es un peligroso y molesto malware que debe su nombre a que una de las primeras señales de alarma que aparecen en el equipo, es un mensaje del sistema que indica: "Recycler.exe ha detectado un problema y debe cerrarse".

Debe su nombre a que una de las primeras señales de alarma que aparecen en el equipo, es un mensaje del sistema que indica: "Recycler.exe ha detectado un problema y debe cerrarse".

Este virus se aprovecha de la función de ejecución automática de Windows para propagarse de un disco a otro.

El modo de infección típico son los dispositivos USB como discos duros extraíbles, las memorias flash, tarjetas de cámaras y teléfonos celulares, etc.

Cuando el usuario inserta un dispositivo USB en una computadora infestada, el virus escribe en su interior un archivo autorun.inf, acompañado del ejecutable Recycler.exe, después los oculta para que no puedan ser detectados.

Al insertar el dispositivo infestado en otro equipo, se activa la reproducción automática ejecutando el autorun.inf que hace copiar el virus al interior de dicho equipo.

✓ Abre una puerta trasera en el equipo, que permite el acceso de forma inadvertida a otros malware para el robo de datos personales

✓ Al navegar en internet, el usuario será redirigido a sitios con software malicioso.

✓ Se mantiene a la vigilancia de otros dispositivos USB, que sean insertados en el equipo para infestarlos.

Se propaga por medio de unidades de almacenamiento USB e infecta las computadoras creando una carpeta Recycler y dentro de ella otra carpeta con el nombre S-1-5-21-1482476501-1644491937-682003330-1013 y dentro de esta carpeta crea un archivo Desktop.ini el cual contiene una línea: [.ShellClassInfo] CLSID={645FF040-5081-101B-9F08-00AA002F954E} que hace referencia a la carpeta de la Papelera de Reciclaje, de modo que cuando el usuario intenta ver que hay en el contenido de esa carpeta siempre se abre la Papelera de Reciclaje ocultando de este modo los verdaderos archivos del virus que son:ise.exe y isee.exe.

Su forma de autoejecutarse es a cada inicio de Windows.

Si lo buscas en el MSCONFIG no lo encontrarás, lo que hace para poder iniciarse con el sistema es crear una entrada en el Registro en la siguiente clave:

Al igual que muchos otros virus, en primer lugar va a ocupar algunos recursos del sistema cuando se activa y por lo tanto el equipo funciona muy lento y es fácil que se congele.

Modifica archivos del sistema para protegerse e impedir que el usuario se de cuenta de su existencia.

Al abrir puertos debilita la seguridad del sistema convirtiéndonos en blancos de diversos virus y programas malignos que pululan en la red.

El virus Recycler es utilizado por otros programas maliciosos, lo que generará un montón de alertas de seguridad falsas, publicidad u otras molestas ventanas pop-up.

En otra página de nuestro sitio se pueden descargar gratis varias aplicaciones que permiten eliminar el virus del equipo y de una memoria u otro dispositivo de almacenamiento USB.

Son sencillos de utilizar y además de forma adicional permite rescatar los documentos de una memoria de datos, ocultos por el virus.

Recientemente ha surgido y se expande rápidamente una nueva versión del virus RECYCLER, algo diferente aunque se mantiene su principal vía de propagación que son los populares dispositivos USB.

Es fácil de detectarlo en las memorias flash u otros dispositivo en los que se encuentra, si se tiene activada la opción de ver las carpetas ocultas.

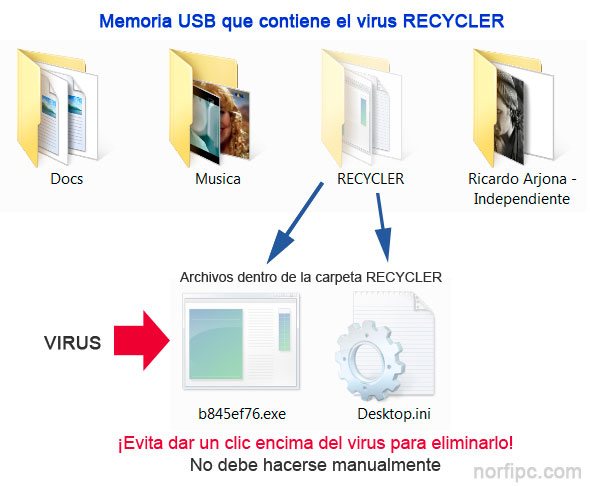

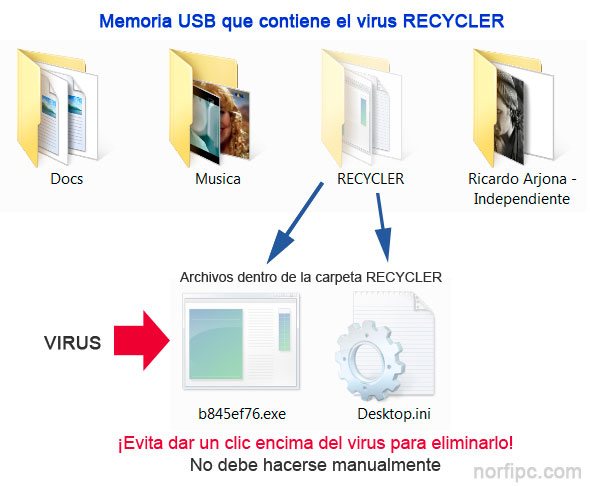

Crea en ellos una carpeta nombrada: RECYCLER\ y en su interior encontrarás el ejecutable: b845ef76.exe y el clásico archivo al igual que las versiones anteriores:Desktop.ini.

El virus una de las primeras acciones que realiza, es convertir las carpetas en acceso directos, que al tratar de abrirlos hará que el virus penetre a el sistema.

✓ RECYCLER crea el archivo "Lsfqfb.exe" en la carpeta: C:\Users\NombreDeUsuario\AppData\Roaming

✓ Crea una nueva entrada en la siguiente clave del Registro para iniciarse con el sistema:

Si se tiene instalado en el equipo Windows 7 o Windows 8 y no se da un clic en ningún acceso directo que se encuentren en un dispositivo USB, el virus no podrá penetrar al equipo e infestarlo.

Este sistema operativo tiene totalmente deshabilitada la reproducción automática en las unidades extraíbles, es decir que es imposible que de forma automática pueda penetrar el virus en nuestro sistema.

Solo será necesario eliminar el virus del dispositivo, para deshacernos del peligro siempre latente de su infección.

Para eliminar el virus RECYCLER de cualquier memoria, tarjeta u otro dispositivo USB e impedir que pueda penetrar al equipo, descarga gratis una aplicación que encontraras en la siguiente página de este sitio.

También podrás usar las que permiten desinfestar una PC o Laptop, en caso de que el malware ya haya penetrado.

Desgraciadamente, el que por falta de conocimiento o de precaución, haya dado dos clics en cualquiera de los accesos directos creados por RECYCLER, habrá hecho que el virus penetre al interior del sistema.

Es necesario en ese caso utilizar un programa antivirus, que se capaz de eliminarlo.

En pruebas recientemente hechas, gran parte de los antivirus no detectó la nueva versión de RECYCLER, solo lo identificó como una herramienta de código malintencionado, el reciente Microsoft Security Essentials y lo eliminó completamente.

Lee más sobre el antivirus Security Essentials en: Antivirus gratis cuales utilizar. Comparaciones.

En este como en cualquier otro caso de desinfección por malware, se recomienda seguir las siguientes medidas:

Debido a la proliferación de diversos virus, cada vez más sofisticados, es necesario que todo el que posea un equipo informático, siga ciertas medidas elementales de seguridad.

No es nada difícil.

Lee la siguiente página donde podrás conocer las precauciones a seguir para evitar el contagio con RECYCLER específicamente y con todo el malware en general.

Al insertar cualquiera memoria de datos, una tarjeta de memoria de una cámara o un celular, un disco duro o cualquier dispositivo en una computadora infestada, el virus penetra inmediatamente propagándose de esa forma a varios equipos.

Es muy peligroso Recycler porque las versiones recientes generalmente los programas antivirus no lo detectan correctamente, confiando el usuario de esa forma en la seguridad de su equipo y contribuyendo a expandir el malware.

Este artículo se redactó hace ya algún tiempo cuando las primeras versiones del virus eran frecuentes.

Después de eso han surgido distintas variaciones cada vez más sofisticadas para poder burlar las medidas de seguridad y contaminar los equipos.

✓ Lee más abajo sobre otra de las variaciones de Recycler

✓ Lee en otra página sobre la variacion más reciente que usa el proceso de Windows conhost.

¿Que es el virus Recycler?

Recycler es un peligroso y molesto malware que debe su nombre a que una de las primeras señales de alarma que aparecen en el equipo, es un mensaje del sistema que indica: "Recycler.exe ha detectado un problema y debe cerrarse".

Debe su nombre a que una de las primeras señales de alarma que aparecen en el equipo, es un mensaje del sistema que indica: "Recycler.exe ha detectado un problema y debe cerrarse".

Este virus se aprovecha de la función de ejecución automática de Windows para propagarse de un disco a otro.

El modo de infección típico son los dispositivos USB como discos duros extraíbles, las memorias flash, tarjetas de cámaras y teléfonos celulares, etc.

Cuando el usuario inserta un dispositivo USB en una computadora infestada, el virus escribe en su interior un archivo autorun.inf, acompañado del ejecutable Recycler.exe, después los oculta para que no puedan ser detectados.

Al insertar el dispositivo infestado en otro equipo, se activa la reproducción automática ejecutando el autorun.inf que hace copiar el virus al interior de dicho equipo.

¿Que hace el virus RECYCLER en Windows?

✓ Abre una puerta trasera en el equipo, que permite el acceso de forma inadvertida a otros malware para el robo de datos personales

✓ Al navegar en internet, el usuario será redirigido a sitios con software malicioso.

✓ Se mantiene a la vigilancia de otros dispositivos USB, que sean insertados en el equipo para infestarlos.

Caracteristicas del virus Recycler, como conocerlo y detectarlo

Se propaga por medio de unidades de almacenamiento USB e infecta las computadoras creando una carpeta Recycler y dentro de ella otra carpeta con el nombre S-1-5-21-1482476501-1644491937-682003330-1013 y dentro de esta carpeta crea un archivo Desktop.ini el cual contiene una línea: [.ShellClassInfo] CLSID={645FF040-5081-101B-9F08-00AA002F954E} que hace referencia a la carpeta de la Papelera de Reciclaje, de modo que cuando el usuario intenta ver que hay en el contenido de esa carpeta siempre se abre la Papelera de Reciclaje ocultando de este modo los verdaderos archivos del virus que son:ise.exe y isee.exe.

Su forma de autoejecutarse es a cada inicio de Windows.

Si lo buscas en el MSCONFIG no lo encontrarás, lo que hace para poder iniciarse con el sistema es crear una entrada en el Registro en la siguiente clave:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\{08B0E5C0-4FCB-11CF-AAX5-90401C608512} StubPath = "C:\RECYCLER\S-1-5-21-1482476501-1644491937-682003330-1013\ise.exe"

Tambien crea un archivo autorun en todas la unidades para asegurar su propagación.Daños que ocasiona el virus Recycler al sistema

Al igual que muchos otros virus, en primer lugar va a ocupar algunos recursos del sistema cuando se activa y por lo tanto el equipo funciona muy lento y es fácil que se congele.

Modifica archivos del sistema para protegerse e impedir que el usuario se de cuenta de su existencia.

Al abrir puertos debilita la seguridad del sistema convirtiéndonos en blancos de diversos virus y programas malignos que pululan en la red.

El virus Recycler es utilizado por otros programas maliciosos, lo que generará un montón de alertas de seguridad falsas, publicidad u otras molestas ventanas pop-up.

Como eliminar el virus Recycler

En otra página de nuestro sitio se pueden descargar gratis varias aplicaciones que permiten eliminar el virus del equipo y de una memoria u otro dispositivo de almacenamiento USB.

Son sencillos de utilizar y además de forma adicional permite rescatar los documentos de una memoria de datos, ocultos por el virus.

Aplicaciones para eliminar el virus RECYCLER

Nueva versión del virus RECYCLER, como eliminarlo

Recientemente ha surgido y se expande rápidamente una nueva versión del virus RECYCLER, algo diferente aunque se mantiene su principal vía de propagación que son los populares dispositivos USB.

Es fácil de detectarlo en las memorias flash u otros dispositivo en los que se encuentra, si se tiene activada la opción de ver las carpetas ocultas.

Crea en ellos una carpeta nombrada: RECYCLER\ y en su interior encontrarás el ejecutable: b845ef76.exe y el clásico archivo al igual que las versiones anteriores:Desktop.ini.

El virus una de las primeras acciones que realiza, es convertir las carpetas en acceso directos, que al tratar de abrirlos hará que el virus penetre a el sistema.

Modificaciones que hace en el sistema el virus RECYCLER

✓ RECYCLER crea el archivo "Lsfqfb.exe" en la carpeta: C:\Users\NombreDeUsuario\AppData\Roaming

✓ Crea una nueva entrada en la siguiente clave del Registro para iniciarse con el sistema:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

¿Cómo eliminar RECYCLER de una memoria flash u otro dispositivo USB?

Si se tiene instalado en el equipo Windows 7 o Windows 8 y no se da un clic en ningún acceso directo que se encuentren en un dispositivo USB, el virus no podrá penetrar al equipo e infestarlo.

Este sistema operativo tiene totalmente deshabilitada la reproducción automática en las unidades extraíbles, es decir que es imposible que de forma automática pueda penetrar el virus en nuestro sistema.

Solo será necesario eliminar el virus del dispositivo, para deshacernos del peligro siempre latente de su infección.

Para eliminar el virus RECYCLER de cualquier memoria, tarjeta u otro dispositivo USB e impedir que pueda penetrar al equipo, descarga gratis una aplicación que encontraras en la siguiente página de este sitio.

También podrás usar las que permiten desinfestar una PC o Laptop, en caso de que el malware ya haya penetrado.

¿Cómo eliminar el virus RECYCLER del sistema?

Desgraciadamente, el que por falta de conocimiento o de precaución, haya dado dos clics en cualquiera de los accesos directos creados por RECYCLER, habrá hecho que el virus penetre al interior del sistema.

Es necesario en ese caso utilizar un programa antivirus, que se capaz de eliminarlo.

En pruebas recientemente hechas, gran parte de los antivirus no detectó la nueva versión de RECYCLER, solo lo identificó como una herramienta de código malintencionado, el reciente Microsoft Security Essentials y lo eliminó completamente.

Lee más sobre el antivirus Security Essentials en: Antivirus gratis cuales utilizar. Comparaciones.

Te será útil si no utilizas Windows7, deshabilitar la reproducción automática en las unidades extraíbles, es decir en los dispositivos USB, con el objetivo de prevenir infestar tu equipo con RECYCLER, para eso descarga la clave necesaria en la siguiente página de este sitio:

◄ Configurar el autorun o reproducción automática en las unidades.

◄ Configurar el autorun o reproducción automática en las unidades.

Medidas a seguir después de desinfectar el sistema

En este como en cualquier otro caso de desinfección por malware, se recomienda seguir las siguientes medidas:

1- Elimina los archivos temporales de Windows, puedes usar el Liberador de espacio en disco o accede a la carpeta TEMP y elimínalos manualmente, (no se podrán eliminar los que están en uso).

Para abrir esta carpeta, pega en el cuadro de Inicio o en Ejecutar: %TEMP% y presiona la tecla Enter.

En el siguiente vinculo puedes descargar gratis a tu equipo, las aplicaciones necesarias para liberar espacio en disco, eliminar archivos temporales y mejorar el rendimiento del sistema.

2- Elimina los archivos temporales del navegador que utilices, para hacerlo en internet Explorer pega en el comando Ejecutar:

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 8 y presiona la tecla Enter.

3- Reemplaza el archivo hosts periódicamente.

4- Verifica que se están utilizando en la conexión de red, los servidores DNS correctos.

Más información en las siguientes páginas:Para abrir esta carpeta, pega en el cuadro de Inicio o en Ejecutar: %TEMP% y presiona la tecla Enter.

En el siguiente vinculo puedes descargar gratis a tu equipo, las aplicaciones necesarias para liberar espacio en disco, eliminar archivos temporales y mejorar el rendimiento del sistema.

2- Elimina los archivos temporales del navegador que utilices, para hacerlo en internet Explorer pega en el comando Ejecutar:

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 8 y presiona la tecla Enter.

3- Reemplaza el archivo hosts periódicamente.

4- Verifica que se están utilizando en la conexión de red, los servidores DNS correctos.

• Como limpiar y eliminar los residuos de virus después de desinfectar el equipo

• Reparar y restaurar los daños causados por infecciones de virus en Windows

• Reparar y restaurar los daños causados por infecciones de virus en Windows

Precauciones a seguir y consejos para evitar la infección

Debido a la proliferación de diversos virus, cada vez más sofisticados, es necesario que todo el que posea un equipo informático, siga ciertas medidas elementales de seguridad.

No es nada difícil.

Lee la siguiente página donde podrás conocer las precauciones a seguir para evitar el contagio con RECYCLER específicamente y con todo el malware en general.